AAA服务器

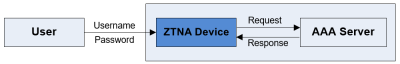

AAA服务器是认证服务器,存储用户信息(包括用户名称、密码和各种属性),在用户请求访问网络时,提供认证功能。用户认证的流程如下所示:

- 认证用户(User):认证请求者。用户发起认证给认证系统,并输入用户名和口令。

- 认证系统(ZTNA设备):接收用户名和密码,并向认证服务器发送认证请求。认证系统在认证用户和认证服务器之间充当代理角色。

- 认证服务器(AAA Server):判断认证请求。该服务器可以存储用户的相关信息,如用户名称、用户口令等。它收到合法请求后,判断用户是否有权使用网络资源,并向认证系统返回认证结果。认证服务器分为以下四种:本地服务器(Local服务器)、Radius服务器、LDAP服务器和Active Directory服务器(AD服务器)。

本节包含以下内容:

注意: 系统最多支持添加50台AAA服务器。

配置本地AAA服务器

Local服务器即设备本身。将用户信息存储在设备上,对用户进行本地认证。系统提供一个预定义的本地AAA服务器“local”,不允许删除该服务器。

关于本地用户/用户组的详细介绍,请参阅“用户”章节。

配置本地服务器,请按照以下步骤进行操作:

- 点击“安全设备管理器 > 对象 > AAA服务器”或“ZTNA管理器 > 对象 > AAA服务器”。

-

点击“新增 > 本地服务器”,打开<新增本地服务器>页面。

在该页面进行如下配置。

选项 说明 名称 输入本地认证服务器的名称,最多可输入31个字符。 密码控制:为防止因管理员长期不修改密码而出现安全问题,可以配置密码控制功能。 允许修改密码 点击“启用”按钮,开启允许本地用户修改登录密码功能。当本地用户通过认证后,可以在客户端修改自己的用户密码。 - 首次登录修改密码:点击“启用”按钮,用户首次登录后,需按照指定的模式,修改登录密码。使用该功能前,需先开启允许修改密码功能。首次登录修改密码功能支持两种模式:

- 兼容模式:①若SSL VPN客户端版本不支持该功能,用户首次登录SSL VPN客户端时,无需修改密码,可立即使用;②若SSL VPN客户端版本支持该功能,用户首次登录SSL VPN客户端时,需立即修改登录密码后才可使用。

- 强制模式:首次登录SSL VPN客户端时,需立即修改登录密码才可使用。

注意:- 配置强制模式后,若SSL VPN客户端不支持该功能,客户端将无法正常使用。建议升级客户端版本或切换至兼容模式。

- 支持首次登录修改密码的SSL VPN客户端版本:SSL VPN Windows客户端1.4.9.1274及之后版本、Linux 1.4.0及之后版本、Android 4.5及之后版本、iOS2.0.6及之后版本。

- SSL VPN Windows 客户端(非管理员)1.5.x版本不支持首次登录修改密码。

历史密码检查 点击“启用”按钮,开启历史密码检查功能,并指定历史密码的个数n。在修改密码时,进行历史密码的校验,新密码不能与前n次历史密码重复。 密码有效期检查 点击“启用”按钮,开启密码有效期检查功能,并且配置密码的过期时间。 密码复杂度 点击“启用”按钮,开启密码复杂度配置功能。密码的复杂度越低,其被破解的可能性就越大,比如包含用户名、密码长度短等。出于安全性的考虑,用户可以开启密码复杂度的配置功能并配置密码复杂度的要求,以确保用户的密码具有较高的复杂度。 - 密码最小长度:指定密码最小长度,范围是1-16,默认值是1。

- 大写字母最小长度:指定密码包含的大写字母的最小长度,范围是0-16,默认值是0。

- 小写字母最小长度:指定密码包含的小写字母的最小长度,范围是0-16,默认值是0。

- 数字最小长度:指定密码包含的数字的最小长度,范围是0-16,默认值是0。

- 特殊字符最小长度:指定密码包含特殊字符(即非数字的字符)的最小长度,范围是0-16,默认值是0。

- 密码不能包含用户名:点击“启用”按钮,不允许密码包含用户名。

备份认证服务器 指定备份的认证服务器。指定后,当主服务器出现问题或者用户在主服务器认证失败时,备份认证服务器将对该用户进行认证。备份认证服务器可以为系统中已配置的本地、Active-Directory、Radius或者LDAP服务器。 提取用户名格式 认证 指定认证用户名格式。用户认证时,系统会根据配置的认证用户名格式,对用户名进行提取(不满足格式时,使用原始用户名)。最终使用提取后的用户名进行认证。支持配置的格式为“domain\username”和“username@domain”。 查找用户组 指定在本地存储中查找用户所属的用户组时支持的用户名格式。在基于用户/用户组进行策略控制时,系统会根据配置的格式在本地存储的组织机构中查找用户名所属的用户组。支持配置的格式为“domain\username”和“username@domain”。 防暴力破解 为了防止非法用户通过暴力方法获取用户名和密码,可以配置基于用户锁定或基于IP锁定的防暴力破解功能。 - 用户锁定:勾选复选框,开启基于用户的防暴力破解功能。在指定时间(1-180秒)内,用户连续输错指定次数(1-32次)的用户名和密码,系统将会按照指定的锁定时间(30-1800秒)锁定该用户。默认情况下,在60秒内,用户连续输错5次用户名和密码,将被锁定600秒。

- IP锁定:勾选复选框,开启基于IP地址的防暴力破解功能。在指定时间(1-180秒)内,用户连续输错指定次数(1-2048次)的用户名和密码,系统将会按照指定的锁定时间(30-1800秒)锁定该IP地址。默认情况下,在60秒内,用户连续输错64次用户名和密码,将被锁定60秒。

- 首次登录修改密码:点击“启用”按钮,用户首次登录后,需按照指定的模式,修改登录密码。使用该功能前,需先开启允许修改密码功能。首次登录修改密码功能支持两种模式:

- 点击“确定”。

配置Radius服务器

- 点击“安全设备管理器 > 对象 > AAA服务器”或“ZTNA管理器 > 对象 > AAA服务器”。

-

点击“新增 > Radius服务器”,打开<新增 Radius服务器>页面。

在该页面进行如下配置。

- 点击“确定”。

配置Active Directory服务器

- 点击“安全设备管理器 > 对象 > AAA服务器”或“ZTNA管理器 > 对象 > AAA服务器”。

-

点击“新增 >Active Directory服务器”,打开<新增 Active Directory服务器>页面。

在该页面进行如下配置。

选项 说明 名称 输入Active Directory认证服务器的名称,最多可输入31个字符。 服务器地址 指定认证服务器的IP地址(IPv4地址或IPv6地址)或者域名。 虚拟路由器 指定认证服务器所属的虚拟路由器(VRouter)。 端口 指定Active Directory服务器的端口号。默认值是389,范围是1到65535。 Base-dn Base-dn 是指当前AD服务器搜索的路径起始点。以服务器域名为abc.xyz.com为例,Base-dn的输入格式是“dc=abc,dc=xyz,dc=com"。 Login-dn DN意为可辨别名称(distinguished name)。 当认证方式指定为明文时,需要配置Login-dn的属性值,即有权限读取用户信息的AD服务器的用户名。 输入格式是“cn=xxx, DC=xxx,...”,举例说明:服务器的域名为abc.xyz.com, AD服务器的管理员名为administrator,该管理员名位于“Users”路径下, 那么login-dn应写为“cn=administrator,cn=users,dc=abc,dc=xyz,dc=com”。 sAMAccountName 当认证方式指定为MD5时,需要配置sAMAccountName的属性值,即有权限读取用户信息的AD服务器的用户名。输入格式是“xxx”,举例说明:AD服务器的管理员名为administrator,那么sAMAccountName应写为“administrator”。 认证方式 指定用户认证或用户同步方法,可以为明文或MD5摘要。默认为MD5摘要。 指定使用MD5摘要方法后需要配置sAMAccountName属性值,如果没有配置,那么从服务器同步用户的过程中将使用明文方法,认证用户的过程中将使用MD5摘要方法。 密码 指定登录AD服务器的用户名所对应的密码。 可选配置 提取用户名格式 认证 指定认证用户名格式。用户认证时,系统会根据配置的认证用户名格式,对用户名进行提取(不满足格式时,使用原始用户名)。最终使用提取后的用户名进行认证。支持配置的格式为“domain\username”和“username@domain”。 查找用户组 指定在本地存储中查找用户所属的用户组时支持的用户名格式。在基于用户/用户组进行策略控制时,系统会根据配置的格式在本地存储的组织机构中查找用户名所属的用户组。支持配置的格式为“domain\username”和“username@domain”。 备份服务器1(或2) 一台用于备份的AD服务器,与主服务器互为备份。 虚拟路由器1(或2) 备份服务器所属的虚拟路由器(VRouter)。 认证Base-dn 指定LDAP服务器的认证路径起始点,该Base-DN路径下的所有用户(包括用户组中的直属用户)将允许通过认证。输入格式是“OU=xxx, dc=xxx,...”。 同步Base-dn 指定LDAP服务器的同步路径起始点,该Base-DN路径下的所有用户和用户组将同步到本地。输入格式是“OU=xxx, dc=xxx,...”。 同步 点击“启用”按钮,启用同步配置功能。开启后,可以指定自动同步方式;禁用后,系统停止同步并清除原有同步信息,且无法指定自动同步方式。默认情况下,系统每隔30分钟将认证服务器上的用户信息同步到本地一次。 自动同步:选择自动同步的方式,可以为: - 按时间间隔同步:指定后,可以配置自动同步的间隔时间。取值范围为30到1440,单位为分钟, 默认值为30。

- 每天同步:指定后,可以配置每天执行自动同步的时间点。格式为HH:MM,HH和MM分别代表小时和分钟。

- 一次性同步:指定后,当AD服务器配置信息有更改时,系统将会自动同步。首次配置该命令后,系统会执行一次同步。

同步工作模式:指定同步用户的模式,包括按组同步和按OU(OrganizationUnit)同步。默认情况下,系统会按组同步用户信息到本地。 OU最大深度:指定“同步工作模式”为按OU同步后,配置同步的OU的最大深度。取值范围为1到12,默认值为12。 超过最大深度的OU组织结构不会被同步,但是超过最大深度的所有用户会被同步,并且被同步到其所属最大限制深度的OU中。需要注意的是,如果各层级OU的名称总长度(包括“OU=”和标点符号)大于128个字符,那么超过此长度的OU信息将不会被同步。 同步对象:筛选同步到本地的信息,并保留指定对象的信息。可选择用户和用户组,默认情况下均勾选。 用户过滤条件:指定过滤条件后,系统只同步或认证符合过滤条件的用户。长度为0到120个字符的字符串。常用的操作符如下:=(等于)、&(条件与)、|(条件或)、!(条件非)、*(通配符,代替0个或多个字符)、~=(类似,用于模糊查询)、>=(字典序大于等于)、<=(字典序小于等于)。例如,只同步或认证DN为“CN=Admin,DC=test,DC=com”的用户组中的用户,用户过滤条件应设置为“memberOf=CN=Admin,DC=test,DC=com”。其中,memberOf指AD服务器中用户组属性(不能更改),“CN=Admin,DC=test,DC=com”代表需要同步或认证的用户组的DN。 备份认证服务器 指定备份认证服务器。为AD服务器配置备份认证服务器后,当主服务器出现问题或者用户在主服务器认证失败时,备份认证服务器发挥身份认证的作用。备份认证服务器可以为系统中已配置的本地、Active-Directory、Radius或者LDAP服务器。 防暴力破解 为了防止非法用户通过暴力方法获取用户名和密码,可以配置基于用户锁定或基于IP锁定的防暴力破解功能。 - 用户锁定:勾选复选框,开启基于用户的防暴力破解功能。在指定时间(1-180秒)内,用户连续输错指定次数(1-32次)的用户名和密码,系统将会按照指定的锁定时间(30-1800秒)锁定该用户。默认情况下,在60秒内,用户连续输错5次用户名和密码,将被锁定600秒。

- IP锁定:勾选复选框,开启基于IP地址的防暴力破解功能。在指定时间(1-180秒)内,用户连续输错指定次数(1-2048次)的用户名和密码,系统将会按照指定的锁定时间(30-1800秒)锁定该IP地址。默认情况下,在60秒内,用户连续输错64次用户名和密码,将被锁定60秒。

- 点击“确定”。

配置LDAP服务器

- 点击“安全设备管理器 > 对象 > AAA服务器”或“ZTNA管理器 > 对象 > AAA服务器”。

- 点击“新增 > LDAP服务器”,打开<新增 LDAP服务器>页面。

在该页面进行如下配置。

选项 说明 名称 输入LDAP认证服务器的名称,最多可输入31个字符。 服务器地址 指定认证服务器的IP地址(IPv4地址或IPv6地址)或者域名。 虚拟路由器 指定认证服务器所属的虚拟路由器(VRouter)。 端口 指定LDAP服务器的端口号。默认值是389,范围是1到65535。 Base-dn Base-DN是指当LDAP服务器收到一个认证请求时,目录查询的起始点。该选项用于指定Base-dn的具体内容。 Login-dn 指定登录DN(通常为LDAP服务器预设的具有查询权限的用户账号)的具体内容。 Authid 指定Authid的值,为0到63个字符的字符串,区分大小写。 认证方式 指定用户认证或用户同步方法,明文或MD5摘要。默认为MD5摘要。 指定使用MD5摘要方法后需要配置Authid属性值,如果没有配置,那么从服务器同步用户的过程中将使用明文方法,认证用户的过程中将使用MD5摘要方法。 密码 指定login-dn所对应的密码,为管理员DN所对应的密码。 可选配置 提取用户名格式 认证 指定认证用户名格式。用户认证时,系统会根据配置的认证用户名格式,对用户名进行提取(不满足格式时,使用原始用户名)。最终使用提取后的用户名进行认证。支持配置的格式为“domain\username”和“username@domain”。 查找用户组 指定在本地存储中查找用户所属的用户组时支持的用户名格式。在基于用户/用户组进行策略控制时,系统会根据配置的格式在本地存储的组织机构中查找用户名所属的用户组。支持配置的格式为“domain\username”和“username@domain”。 备份服务器1(或2) 一台用于备份的LDAP服务器,与主服务器互为备份。 虚拟路由器1(或2) 备份服务器所属的虚拟路由器(VRouter)。 认证Base-dn 指定LDAP服务器的认证路径起始点,该Base-DN路径下的所有用户(包括用户组中的直属用户)将允许通过认证。输入格式是“OU=xxx, dc=xxx,...”。 同步Base-dn 指定LDAP服务器的同步路径起始点,该Base-DN路径下的所有用户和用户组将同步到本地。输入格式是“OU=xxx, dc=xxx,...”。 同步 点击“启用”按钮,启用同步配置功能。开启后,可以指定自动同步方式;禁用后,系统停止同步并清除原有同步信息,且无法指定自动同步方式。默认情况下,系统每隔30分钟将认证服务器上的用户信息同步到本地一次。 自动同步:选择自动同步的方式,可以为: - 按时间间隔同步:指定后,可以配置自动同步的间隔时间。取值范围为30到1440,单位为分钟, 默认值为30分钟。

- 每天同步:指定后,可以配置每天执行自动同步的时间点。格式为HH:MM,HH和MM分别代表小时和分钟。

- 一次性同步:指定后,当AD服务器配置信息有更改时,系统将会自动同步。首次配置该命令后,系统会执行一次同步。

同步工作模式:指定同步用户的模式,包括按组同步和按OU(OrganizationUnit)同步。默认情况下,系统会按组同步用户信息到本地。 OU最大深度:指定“同步工作模式”为按OU同步后,配置同步的OU的最大深度。取值范围为1到12,默认值为12。 超过最大深度的OU组织结构不会被同步,但是超过最大深度的所有用户会被同步,并且被同步到其所属最大限制深度的OU中。需要注意的是,如果各层级OU的名称总长度(包括“OU=”和标点符号)大于128个字符,那么超过此长度的OU信息将不会被同步。 同步对象:筛选同步到本地的信息,并保留指定对象的信息。可选择用户和用户组,默认情况下均勾选。 用户组属性:用户组属性是指LDAP服务器上唯一标识用户组名称的字符串。 该字符串通常为uid(User ID)或cn(Common Name),默认值为uid。 成员属性:指定LDAP服务器的成员属性名称。默认为uniqueMember。 组类别:指定组对象objectClass的值。默认为groupOfUniqueNames。 用户过滤条件:指定过滤条件后,系统只同步或认证符合过滤条件的用户。长度为0到120个字符的字符串。常用的操作符如下:=(等于)、&(条件与)、|(条件或)、!(条件非)、*(通配符,代替0个或多个字符)、~=(类似,用于模糊查询)、>=(字典序大于等于)、<=(字典序小于等于)。例如,只同步或认证DN为“CN=Admin,DC=test,DC=com”的用户组中的用户,用户过滤条件应设置为“memberOf=CN=Admin,DC=test,DC=com”。其中,memberOf指AD服务器中用户组属性(不能更改),“CN=Admin,DC=test,DC=com”代表需要同步或认证的用户组的DN。 用户名属性:用户名属性是指LDAP服务器上唯一标识名称的字符串。该字符串通常为uid(User ID)或cn(Common Name),默认值为uid。 备份认证服务器 指定备份认证服务器。为LDAP服务器配置备份认证服务器后,当主服务器出现问题或者用户在主服务器认证失败时,备份认证服务器发挥身份认证的作用。备份认证服务器可以为系统中已配置的本地、Active-Directory、Radius或者LDAP服务器。 防暴力破解 为了防止非法用户通过暴力方法获取用户名和密码,可以配置基于用户锁定或基于IP锁定的防暴力破解功能。 - 用户锁定:勾选复选框,开启基于用户的防暴力破解功能。在指定时间(1-180秒)内,用户连续输错指定次数(1-32次)的用户名和密码,系统将会按照指定的锁定时间(30-1800秒)锁定该用户。默认情况下,在60秒内,用户连续输错5次用户名和密码,将被锁定600秒。

- IP锁定:勾选复选框,开启基于IP地址的防暴力破解功能。在指定时间(1-180秒)内,用户连续输错指定次数(1-2048次)的用户名和密码,系统将会按照指定的锁定时间(30-1800秒)锁定该IP地址。默认情况下,在60秒内,用户连续输错64次用户名和密码,将被锁定60秒。

- 点击“确定”。

连通性测试

配置完成AAA服务器的参数后,可以通过测试HSM与AAA服务器之间是否连通,来判断AAA服务器的参数是否正确。本地服务器无需进行连通性测试。

进行外部AAA服务器的连通性测试,请按照以下步骤进行:

- 在“安全设备管理器 > 对象 > AAA服务器”或“ZTNA管理器 > 对象 > AAA服务器”。

- 点击“新增”,根据实际认证服务器信息,选择服务器类型。在新增认证服务器的配置页面,配置完相关参数后,点击“连通测试”按钮。

或者,对于AAA服务器列表中已配置好的服务器,点击“操作”列的 按钮,在打开的<编辑AAA服务器>页面中,点击“连通测试”按钮。

按钮,在打开的<编辑AAA服务器>页面中,点击“连通测试”按钮。 - 在打开的<连通测试>页面中,输入正确的用户名和密码。

- 点击“确定”按钮,系统开始进行连通性测试。

- 当出现“连通测试成功”提示信息时,表示AAA服务器配置正确;当连通测试失败时,系统也会给出错误提醒,供用户查看。

重新关联设备

当ZTNA策略包内的策略规则引用了AAA服务器,并关联了ZTNA设备后,被引用的AAA服务器与ZTNA设备也形成关联关系。若AAA服务器与ZTNA设备关联失败,用户可以为其重新进行关联。

为AAA服务器重新关联设备,请按照以下步骤进行操作:

- 选择“安全设备管理器 > 对象 > AAA服务器”或“ZTNA管理器 > 对象 > AAA服务器”,进入AAA服务器页面。

- 点击“配置状态”列的

按钮,重新下发对应的AAA服务器配置至所有下发失败的设备。

按钮,重新下发对应的AAA服务器配置至所有下发失败的设备。 - 或者,点击“关联设备”列的数值,进入AAA服务器的关联设备列表页面。

- 对于关联失败的设备,点击“配置状态”列的

按钮,重新下发AAA服务器至该设备;

按钮,重新下发AAA服务器至该设备; - 点击列表上方的

按钮,重新下发AAA服务器至所有未下发成功的设备。

按钮,重新下发AAA服务器至所有未下发成功的设备。

- 对于关联失败的设备,点击“配置状态”列的

编辑AAA服务器

用户可以根据需要对AAA服务器的配置进行修改。编辑AAA服务器,请按照以下步骤进行操作:

- 选择“安全设备管理器 > 对象 > AAA服务器”或“ZTNA管理器 > 对象 > AAA服务器”。

- 点击“操作”列的

按钮,在打开的<编辑服务器>页面中,根据需要修改相关参数。

按钮,在打开的<编辑服务器>页面中,根据需要修改相关参数。

注意: 若AAA服务器存在已关联设备,当对该AAA服务器的参数进行修改时,修改后的配置信息将自动同步至已关联设备。

删除AAA服务器

当AAA服务器没有被ZTNA策略引用时,用户可以将其删除。不允许删除系统预定义的本地服务器“local”。删除AAA服务器,请按照以下步骤进行操作:

- 选择“安全设备管理器 > 对象 > AAA服务器”或“ZTNA管理器 > 对象 > AAA服务器”。

- 点击“操作”列的

按钮,删除相应的AAA服务器。

按钮,删除相应的AAA服务器。

或者,点击设备列表上方的 按钮,批量删除选中的AAA服务器。

按钮,批量删除选中的AAA服务器。